«Лаборатория Касперского» выявила масштабную шпионскую кампанию против финансовых и юридических компаний малого и среднего бизнеса. Группа кибершпионов DeathStalker действует по всему миру. Российский МСБ также находится в числе жертв. Об этом Rusbase сообщили в пресс-службе «Лаборатории Касперского».

Эксперты компании следят за деятельностью мошенников с 2018 года. Отмечается, что группа кибершпионов сейчас стала особенно активной. Российскими организациями DeathStalker заинтересовалась в этом году.

«Судя по целям и используемым инструментам, группа специализируется на краже данных, связанных с финансовой деятельностью компаний, трейдингом на различных площадках и инвестициями», — комментируют специалисты «Лаборатории Касперского».

Тактика шпионской кампании включают несколько шагов:

- заражение происходит через фишинговые письма, содержащие архивы с вредоносными файлами;

- при нажатии на ярлык выполняется вредоносный скрипт, происходит загрузка вредоносного ПО;

- через ПО атакующие получают контроль над устройством жертвы.

Эксперты выявили несколько инструментов, используемых DeathStalker. Это вредоносные семейства Powersing, Evilnum и Janicab. Powersing — это имплант на базе PowerShell. Его функционал позволяет делать скриншоты на заражённом устройстве и выполнять скрипты PowerShell. Прежде чем начать атаку, злоумышленники проверяют с его помощью, могут ли они тайно выполнять действия в системе.

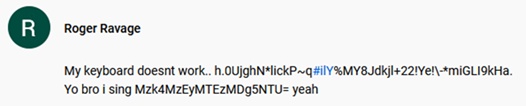

Далее атакующие размещают в традиционных соцсетях, сервисах для ведения блогов и мессенджерах так называемые резолверы — зашифрованную информацию о настоящих командных центрах. С их помощью они могут быстро и незаметно совершить вредоносные действия.

Пример тайного резолвера:

«DeathStalker — это пример сложной атаки, представляющей собой угрозу для небольших частных фирм. Скорее всего, мы имеем дело с профессиональными кибернаемниками, выполняющими взломы на заказ», — поясняет руководитель российского исследовательского центра «Лаборатории Касперского» Юрий Наместников.

Для противодействия DeathStalker эксперты рекомендуют организациям ограничить или отключить возможность использования скриптовых языков, таких как powershell.exe и cscript.exe. Также следует принять другие меры:

- предоставить сотрудникам, отвечающим за безопасность, доступ к самым свежим данным о киберугрозах;

- для защиты конечных устройств, своевременного расследования и реагирования на инциденты внедрить EDR-решение;

- регулярно проводить для сотрудников тренинги по информационной безопасности, в том числе с симулированием ситуации фишинговой атаки.

Нашли опечатку? Выделите текст и нажмите Ctrl + Enter

Материалы по теме

- 1 Face ID нового времени: как работают алгоритмы распознавания лиц и можно ли их обмануть

- 2 Flint Capital повторно инвестировал в израильский стартап по кибербезопасности Cynomi

- 3 Avito, «Вымпелком», «Тинькофф Банк» и «Яндекс» подписали отраслевой стандарт защиты данных

- 4 Как заставить кибермошенника плакать? Соблюдайте цифровую гигиену при работе с корпоративной почтой

- 5 Как среднему бизнесу защищаться от новейших киберугроз

ВОЗМОЖНОСТИ

20 апреля 2024

21 апреля 2024

21 апреля 2024