Как взломать своих сотрудников с помощью фишинга и зачем вам это делать

В случае фишинговой атаки в цепочке «директор — бухгалтер — партнер» кто-то обязательно станет жертвой хакеров. Фишинговые атаки на бизнес стали обычным делом. 90% целевых атак на организации начинается с фишинговой рассылки, а средняя сумма хищения достигает 90 млн рублей.

Вместе с продакт-менеджером компании BI.Zone Рами Мулейсом разбираемся, как защитить компанию от взлома и зачем для этого проводить учебные атаки на сотрудников.

Как фишинг может навредить вашему бизнесу

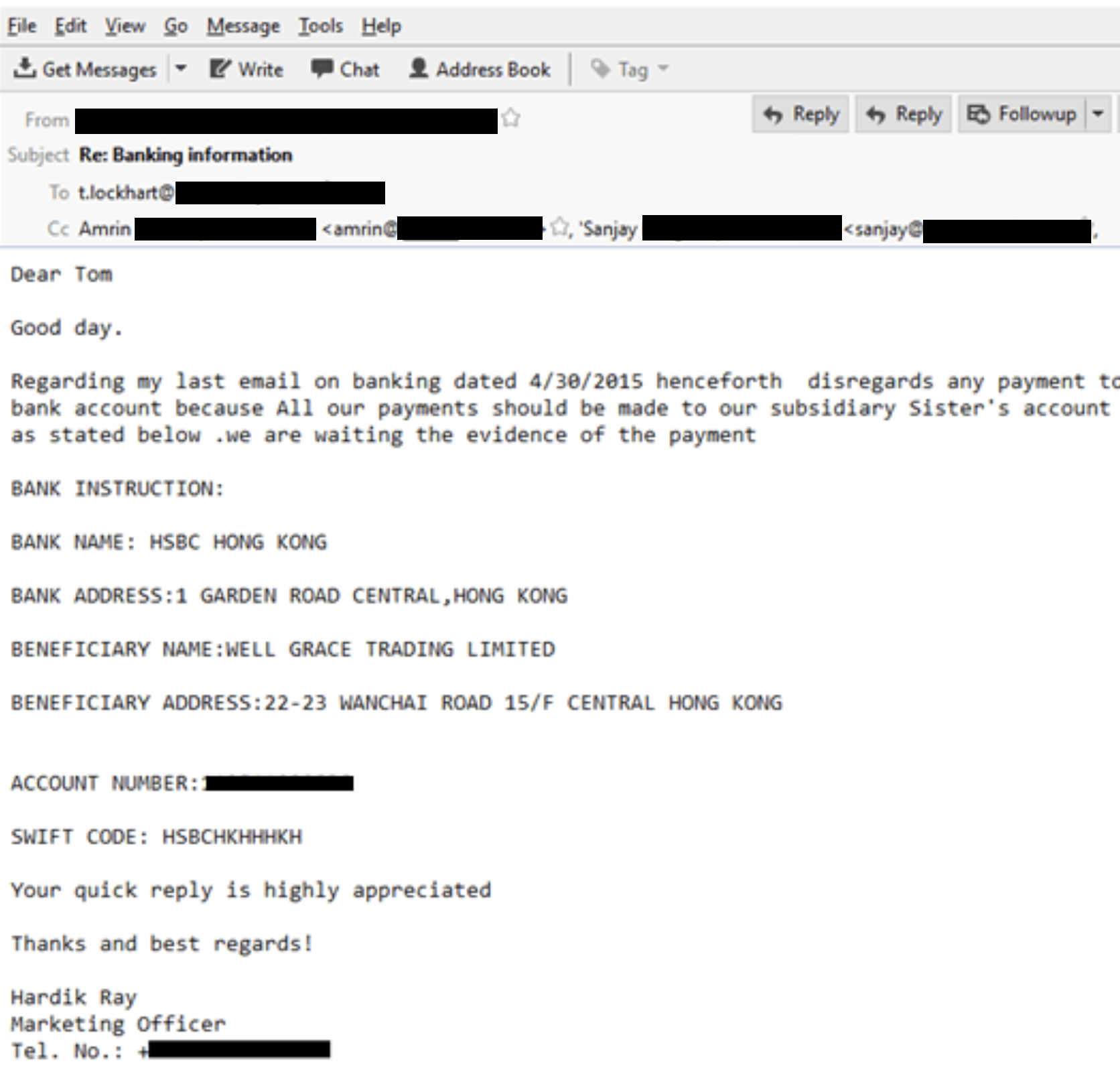

Помните нигерийского принца, который спамил всех и просил помочь ему вывести свое наследство из Нигерии? Так вот, эти ребята никуда не пропали и даже перевели свой «бизнес» на другой уровень. Последние несколько лет они активно атакуют коммерческие структуры. Так, например, на их удочку попался один из моих приятелей, владелец небольшой консалтинговой компании в Европе.

На момент инцидента они уже давно работали с одним корейским подрядчиком и заключали очередной договор на несколько десятков тысяч евро. После недели согласований по email подрядчик выставил компании счет. Буквально через полчаса после письма с инвойсом с того же адреса пришло еще одно, уточняющее письмо — с новыми реквизитами. Оно не вызвало ни у кого подозрений: все адресаты были на месте, письмо включало всю предыдущую переписку, шрифт был такой же. Компания оплатила счет.

Через несколько дней с моим приятелем связался его корейский подрядчик, чтобы уточнить, почему не было оплаты по договору.

Пример поддельного письма с банковскими данными мошенников

Компания обратилась в полицию, но те развели руками и обещали связаться с отделением в Гонконге, куда были переведены деньги. Банк не смог предоставить никакой информации, сославшись на банковскую тайну. После этого приятель связался со мной и попросил посоветовать что-нибудь или хотя бы объяснить, как такое могло произойти.

В результате небольшого анализа мы выяснили, что мошенники использовали типовую схему BEC (англ. Business Email Compromise — атаки на деловую электронную почту), которая распространена среди злоумышленников из Нигерии. Спустя несколько месяцев наши подозрения подтвердились: полиция сообщила, что деньги вывели на счета в Африке.

Виды фишинга

Классическая фишинговая атака — это электронное письмо от имени доверенного отправителя. Такое письмо содержит вредоносный файл или ссылку: если пользователь их откроет, запустится вредоносная программа, которая позволит атакующему удаленно управлять компьютером жертвы.

Чтобы заставить человека открыть вредоносное вложение или перейти по ссылке и ввести свои учетные данные на фейковом сайте, киберпреступники активно используют уловки из социальной инженерии. В основе любого фишинга — игра на эмоциях, страхах и рефлексах людей. Эксплуатируя слабости человека, мошенники вынуждают его на секунду отключить критическое мышление — а секунды вполне хватит, чтобы кликнуть по ссылке или открыть вложенный файл.

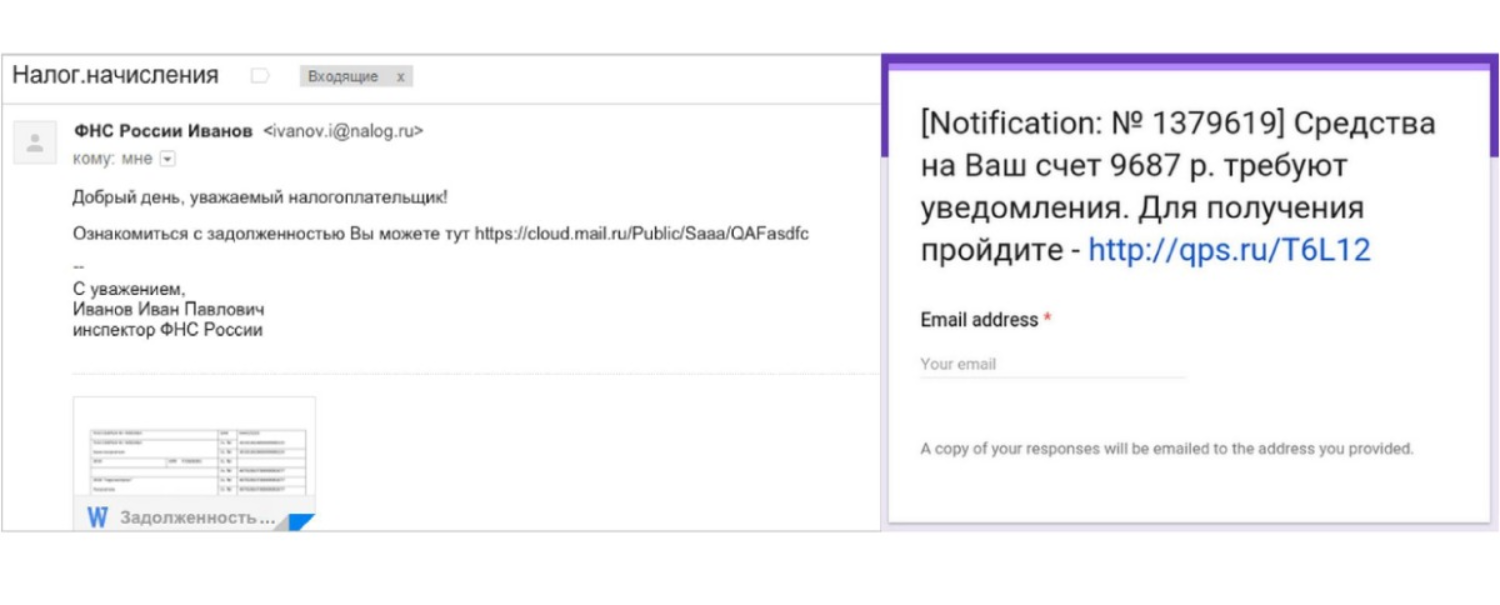

Например, злоумышленники могут использовать страх лишиться денег или, наоборот, жадность. В таких случаях отправитель может предупреждать вас о якобы существующей задолженности или предлагать получить неожиданную выплату.

Примеры эксплуатации эмоций пользователя в мошеннических письмах

В некоторых случаях атакующий также может рассчитывать на раздражительность пользователя — «Чтобы отписаться, перейдите по ссылке» или любопытство — «Смотри, как ты отжигаешь на видео». Порой на руку злоумышленнику может даже сыграть простая невнимательность: ссылка ведет на сайт «microssoft.com» или «gmall.com». При этом мошенники не стоят на месте и постоянно придумывают новые сценарии.

Атакующие всегда притворяются кем-то, кому мы привыкли доверять, — представителями банков, сотрудниками технической поддержки, а иногда и вовсе знакомыми или друзьями. В случае атаки на компанию сотруднику может прийти письмо или поступить звонок якобы от партнеров, подрядчиков или от коллеги из соседнего отдела. Под видом доверенных лиц мошенники получают необходимую информацию для заражения систем и взлома компаний.

Телефонные звонки (или голосовой фишинг) — один из самых эффективных методов атакующих. Согласно статистике наших проектов, за полтора года (с начала 2019 до середины 2020) 56% сотрудников компаний перешли по ссылке, которую им сообщили по телефону или отправили в письме перед звонком, 45% — загрузили файл с сайта и запустили вредоносную программу на своем компьютере.

Уязвимыми оказываются даже самые крупные технологические компании. К примеру, недавний громкий взлом Twitter был возможен благодаря голосовому фишингу. И тут напрашивается простой вопрос: если даже Twitter со своей армией специалистов безопасности пала жертвой простого фишинга, то что делать?

Ответ очевиден — нужно работать над тем, чтобы ваши коллеги или сотрудники всегда были начеку и знали, с чем они могут столкнуться, чтобы не попасться на удочку.

Как защититься

Способа защиты от фишинга два: реактивный, с помощью технических средств (типа антивирусов и файерволов) и проактивный — с помощью образовательных мероприятий.

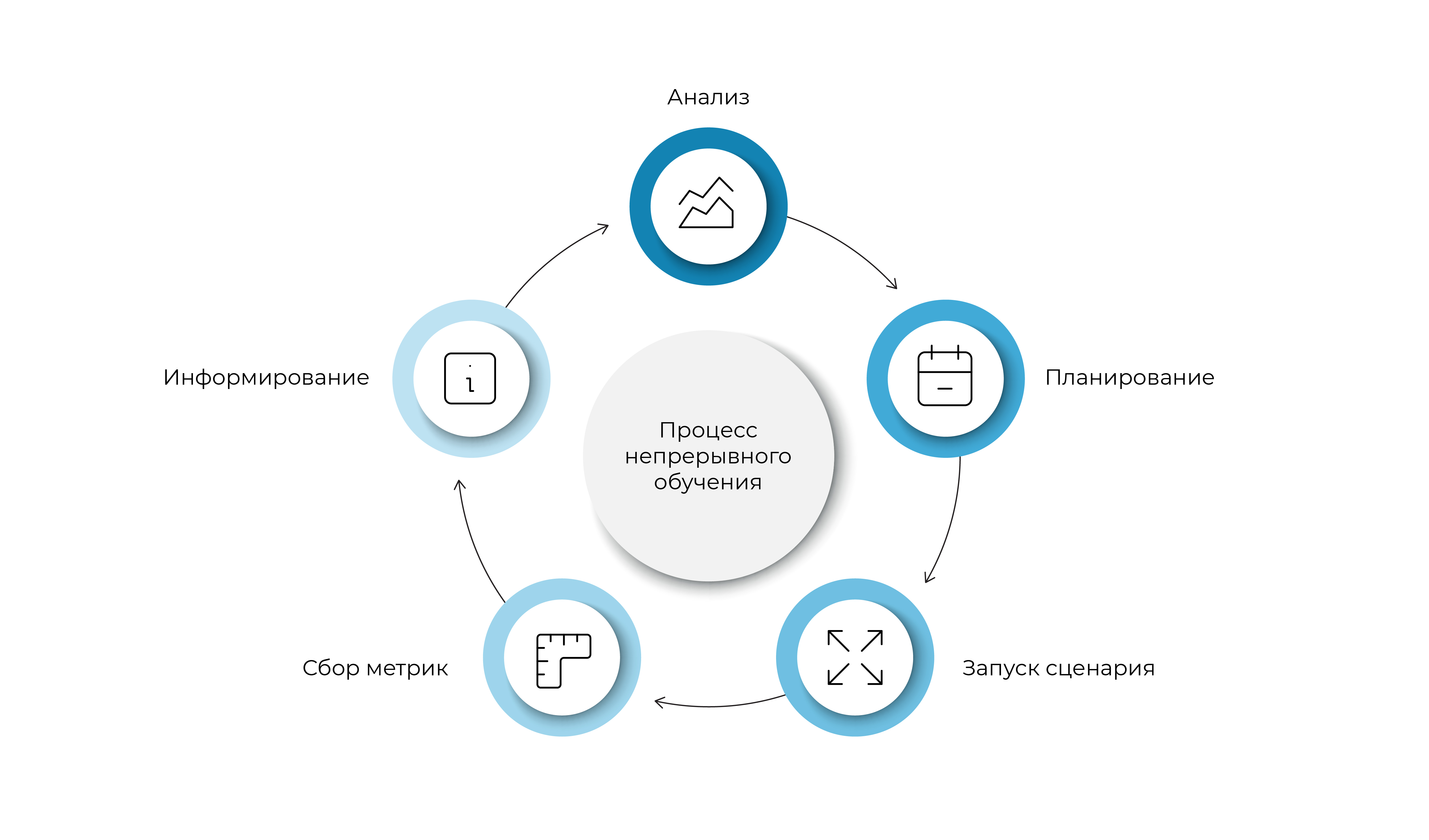

Нужно учитывать, что только лишь технические средства не защитят вас. Гораздо лучше работают непрерывное обучение и тренировка навыков. Причем экспертное сообщество признает, что один из самых эффективных способов обезопасить компанию — проводить регулярные симуляции фишинговых атак.

Так, технологический институт SANS, который готовит специалистов по кибербезопасности, рекомендует компаниям постоянно моделировать ситуации, связанные с социальным инжинирингом, включая фишинг. Такой метод обучения многократно повышает шансы сотрудников распознать фишинг и не поддаться обману.

В «Руководстве по обеспечению инфобезопасности» сотрудники института отмечают, что в большинстве компаний во время первых учений около 30% участников попадаются на фишинг. Со временем, благодаря учебным атакам, эта цифра снижается до 2% и ниже.

Важно понимать, что совсем исключить риск человеческой ошибки невозможно, но сократить его до минимума — вполне реально. Чтобы измерить результат обучения, можно использовать метрики, основанные на количестве реальных инцидентов, результатах имитированных атак, скорости реагирования.

Как организовать учебный фишинг в своей компании

Учебный фишинг можно организовать самостоятельно. Для этого нужно подготовить IT-инфраструктуру, установить ПО для отправки почтовых сообщений, создать письма для рассылок, фишинговые страницы и вложения.Можно воспользоваться автоматизированными сервисами для симуляции фишинговых атак на организации. В таком случае не придется самим внутри компании продумывать разные сценарии атак, настраивать домен и вручную отслеживать, кто открыл файл или прошел по ссылке.

Начинать лучше всего с проведения тестовой атаки. Так вы сразу проанализируете текущую ситуацию и замерите уровень осведомленности ваших сотрудников в области кибербезопасности. Как показывает наша практика, примерно каждый третий попадется на фишинговое письмо.

Следующий этап — обучение. Важно дать сотрудникам обратную связь сразу после учебной атаки. Сама по себе имитация фишинга не научит людей защищаться от злоумышленников, а лишь покажет уровень киберграмотности. Проинформируйте людей о том, чем чревата фишинговая атака для компании, и расскажите, как выявлять вредоносные письма и ссылки и что делать, когда они обнаружили фишинг. Нужно создать в компании атмосферу здоровой паранойи при общении через цифровые каналы. Особенно когда речь идет о взаимодействии с людьми за пределами компании — подрядчиками, партнерами и другими организациями.

Через некоторое время повторите атаку (для разных компаний могут быть уместны разные сроки перерыва — от трех недель до полугода). На этот раз все, кто попался, должны узнать о том, что они стали «жертвой» фишинговой атаки. Будет много разговоров и эмоций, но мы этого и добиваемся!

Теперь можно сравнить результаты двух атак и узнать, насколько эффективен был тренинг.

Проанализировав статистику, стоит уже более детально продумать следующую учебную атаку: кто будет ее целью, как адаптировать сценарий под риски конкретно вашего бизнеса.

Проводя регулярный учебный фишинг, вы увидите значительный прогресс сотрудников: они будут все чаще распознавать приемы киберпреступников.

Чтобы добиться максимального результата, мы рекомендуем проводить симуляции фишинга ежемесячно. Обычно одна учебная атака занимает от двух до пяти дней в зависимости от размера организации. Этот период включает определение целей и сценария атаки, подготовку материалов (письма, фишинговой страницы, вложения) и рассылку.

Важно помнить, что учебные фишинговые рассылки лучше делать в разное время: и по утрам, и по вечерам, и даже по выходным или праздничным дням.

Атаки должны учитывать психологический профиль сотрудника. С точки зрения особенностей личности самая уязвимая группа — это люди с такими чертами, как экстраверсия, эмоциональная неустойчивость, доброжелательность, импульсивность и открытость. Именно для таких сотрудников важно регулярно проводить обучение и тренировки.

Стоит отдельно продумать, кого вы будете включать в рассылки. Получат ли тестовые фишинговые письма ваши подрядчики и поставщики (в таких случаях нужно отдельно прописать возможность учебных атак в договоре), будете ли вы проверять удаленных сотрудников или сотрудников с частичной занятостью. В симуляциях фишинга обязательно нужно участвовать и топ-менеджменту. Если не тестировать устойчивость руководителей компании, теряется и смысл проводить учебные атаки по остальным сотрудникам.

Согласно нашей практике, чаще всего на фишинг попадаются работники подразделений маркетинга, секретариата и бухгалтерии. К фишингу уязвимы представители творческих профессий. При этом работники IT-подразделений, как правило, реже всего становятся жертвами вредоносных рассылок, потому что лучше других осведомлены о том, как работает электронная почта или для чего нужны SSL-сертификаты.

Какие результаты дает симуляция фишинговых атак

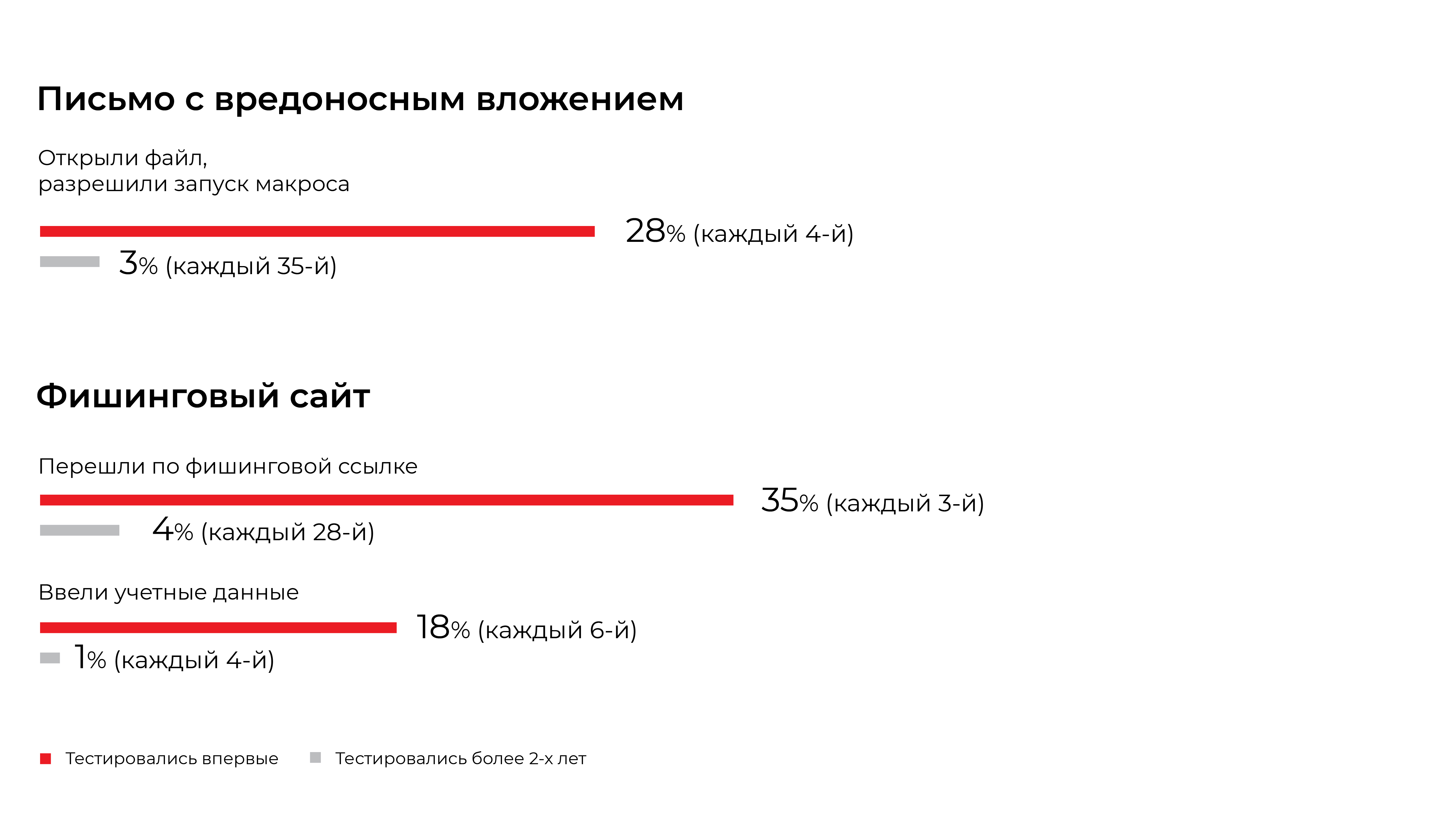

Чтобы объективно оценить результативность учений в целом, мы проанализировали данные по учебному фишингу, который проводили у наших клиентов последние три года.

Выборку мы поделили на две группы:

- компании, в которых сотрудники столкнулись с учебным фишингом впервые;

- компании, в которых уже более двух лет проводятся подобные тренинги.

Согласно нашей статистике, тем организациям, которые регулярно обучают своих сотрудников, удается существенно снизить процент потенциально успешных фишинговых атак.

Как учебный фишинг влияет на бдительность сотрудников

Как показывает наша практика, именно те сотрудники, которые хотя бы однажды стали жертвами реальной атаки — самые защищенные. Они на собственном опыте убедились, как легко поддаться секундному импульсу и кликнуть по ссылке или открыть вложенный вредоносный файл, а также прочувствовали неприятные ощущения от того, что их обманули. Такие тренировки помогают пользователям быть бдительнее и настороженно относиться к любым ссылкам и файлам в письме, а компаниям — проактивно защищаться от фишинговых атак.На что обратить внимание, когда проводите учебный фишинг в своей компании:

- Проводите учебные атаки на своих сотрудниках в разное время (по будням и выходным, утром и вечером) и по разным сценариям (письма от доверенных организаций, сообщения в соцсетях от коллег).

- Учитывайте индивидуальные особенности людей (их род деятельности, психологические профили).

- Запускайте учебные атаки по разным векторам (email, СМС и звонки, мессенджеры и соцсети, USB и Wi-Fi).

- Постоянно давайте сотрудникам обратную связь по итогам учебных атак, проводите курсы и тренинги.

- Собирайте аналитику: метрики помогут отследить прогресс и скорректировать план действий.

Фото на обложке: Shutterstock/The7Dew

Изображения в тексте предоставлены автором

Нашли опечатку? Выделите текст и нажмите Ctrl + Enter

Популярное

Налог на прибыль организаций

Материалы по теме

-

Пройти курс «Как открыть пункт выдачи заказов»

- 1 Деловое письмо или кибератака? Как научить сотрудников распознавать приемы социальной инженерии 5 шагов для защиты компании 09 сентября 14:51

- 2 Эксперты назвали самые популярные схемы мошенничества во время пандемии Мошенники предлагали лекарство от коронавируса и обещали трудоустроить 03 сентября 10:24

- 3 Социальная инженерия: как не попасться на удочку мошенников? И держать данные в безопасности 29 марта 15:49