5 советов по безопасности для создателей Интернета вещей

Александр Димченко, СТО компании Bright Box, написал 5 советов для разработчиков проектов в области IoT – как сделать разработку «безопаснее» (не только с помощью двухфакторной аутентификации и Touch ID).

Фитнес-браслет, смарт-часы, стиральная машина, холодильник, машина, кондиционер, телевизор – этими и многими другими объектами уже можно управлять с помощью приложений и через интернет. Отличная новость – мы уже живем в интернете вещей. Осталось сделать эту среду безопасной.

Я вместе с командой Bright Box развиваю Remoto – приложение для удаленного управления автомобилем через смартфон. Продукт позволяет удаленно запустить двигатель машины, прогреть или охладить салон, отследить маршрут движения, найти автомобиль на большой парковке и узнать о том, что его эвакуируют, ударили или взломали.

Набор возможностей пополняется, и на каждом шаге мы продумываем защиту на нескольких уровнях: мобильное приложение, модуль системы, установленный в автомобиле, и сервер управления. На основе своего опыта я хотел бы поделиться несколькими советами: что делать с технологиями для безопасности тем, кто разрабатывает проекты в сфере IoT.

1. Не изобретайте велосипед

Это главная рекомендация. Вместо поиска принципиально новых решений используйте индустриальные стандарты и протоколы для построения инфраструктуры и приложений. Интернет вещей – довольно сложный спектр технологий, где последствия ошибок в программном коде зачастую сильнее влияют на бизнес компании, чем в классических софтверных проектах. Поэтому важно очень много времени уделять тестированию и использовать проверенные годами решения.

Мы строили Remoto на базе существующих, хорошо защищенных платформ, таких как Windows Azure, Apple iOS, Jasper. В обеспечение безопасности этих продуктов компании мирового уровня уже вложили десятки миллионов долларов. Выбор в пользу этих платформ позволяет драматически быстрее запустить продукт, так как не нужно будет осуществлять разработку с нуля ряда очень трудоемких компонентов.

2. Обеспечивайте защиту каналов доступа

В странах, где присутствует Remoto, мы используем VPN, поставляемый операторами сотовой связи – для того, чтобы автомобили, подключенные к Remoto, не были доступны из любых публичных сетей. Это нивелирует риск получения доступа к автомобилю через обычное интернет-соединение, то есть, злоумышленник не сможет подключиться к вам по IP адресу. Похожие решения используются для обеспечения безопасности банкоматов.

По теме: 7 гаджетов и приложений для автомобилиста

3. Задействуйте двухфакторную аутентификацию

Слабые пароли – один из основных рисков информационной безопасности. 61% пользователей используют один и тот же пароль на нескольких сайтах и сервисах, 44% меняют пароли раз в год.

Однофакторная аутентификация (только с помощью пароля) уходит в прошлое, стандартом постепенно становится двухфакторная. Она обеспечивает двухслойную защиту аккаунта от несанкционированного проникновения. К примеру, сначала логин и пароль, а затем специальный код в SMS.

Именно этот вариант используем и мы. Автовладельцы могут авторизоваться в приложении и отдать команды управления машиной только после ввода PIN-кода, полученного по SMS. Если данные для авторизации будут украдены, злоумышленник не сможет ими воспользоваться, так как вновь генерируемые коды доступа будут высылаться на номер владельца.

HP Fortify выяснили, что 100% смарт-часов уязвимы из-за отсутствия двухфакторной аутентификации и легкой доступности для брутфорса – подбора пароля для последующего взлома.

4. Используйте возможности биометрии

Аутентификацию можно усложнить с помощью использования голосовой идентификации, USB-ключей, смарт-карт, генераторов кодов, технологии SecureID. К сожалению, современные мобильные устройства крайне плохо осуществляют аутентификацию по лицу. Что касается идентификации по голосу – количество пользователей, которым это удобно, крайне невелико, если верить нашим исследованиям. Кроме того, если говорить о возможностях смартфонов, то технология оказывается недостаточно надежной.

Голландский банк ING Netherlands выпустил приложение для онлайн-банкинга, где пароль к аккаунту пользователя – голос клиента. В приложении используется технология голосовой биометрии, работающая на платформе Nina.

Мы в Remoto остановились на авторизации по отпечатку пальца, если у смартфона есть такая функция. Даже если злоумышленник украдет телефон и ему удастся разблокировать его, авторизоваться в Remoto будет невозможно. Соответственно, работать с приложением и управлять с телефона машиной не может никто, кроме владельца мобильного устройства.

Если ваше приложение работает на iOS, задействуйте эту функцию.

Mastercard тестирует приложение, которое позволит подтверждать транзакции не с помощью числовых кодов, а на основе технологий распознавания лица. Другими словами, для подтверждения оплаты в интернете нужно будет сделать селфи.

5. Совет от ESET: не преуменьшайте значение мобильных угроз

Сегодня Интернет вещей во многом развивается за счет возможности делать управление физическими объектами через приложения на мобильных устройствах. С помощью смартфона многие пользователи уже удаленно управляют автомобилями, получают данные с носимых устройств, в том числе с фитнес-браслетов, и обмениваются данными с умными часами. При этом часто работа с физическим объектом завязана на двухфакторную аутентификацию, невозможную без смартфона. И здесь мы возвращаемся к проблеме вредоносного мобильного ПО, которое умеет красть в том числе пароли и коды, необходимые для авторизации в приложениях и интернет-сервисах.

Особенно актуально это для Android-устройств, в расчете на которые сегодня создается больше 99% мобильного вредоносного ПО. Так что, советую разработчикам приложений для Android дополнительно продумать защиту на уровне пользовательского устройства.

По теме: Интернет вещей – на что смотрят венчурные фонды

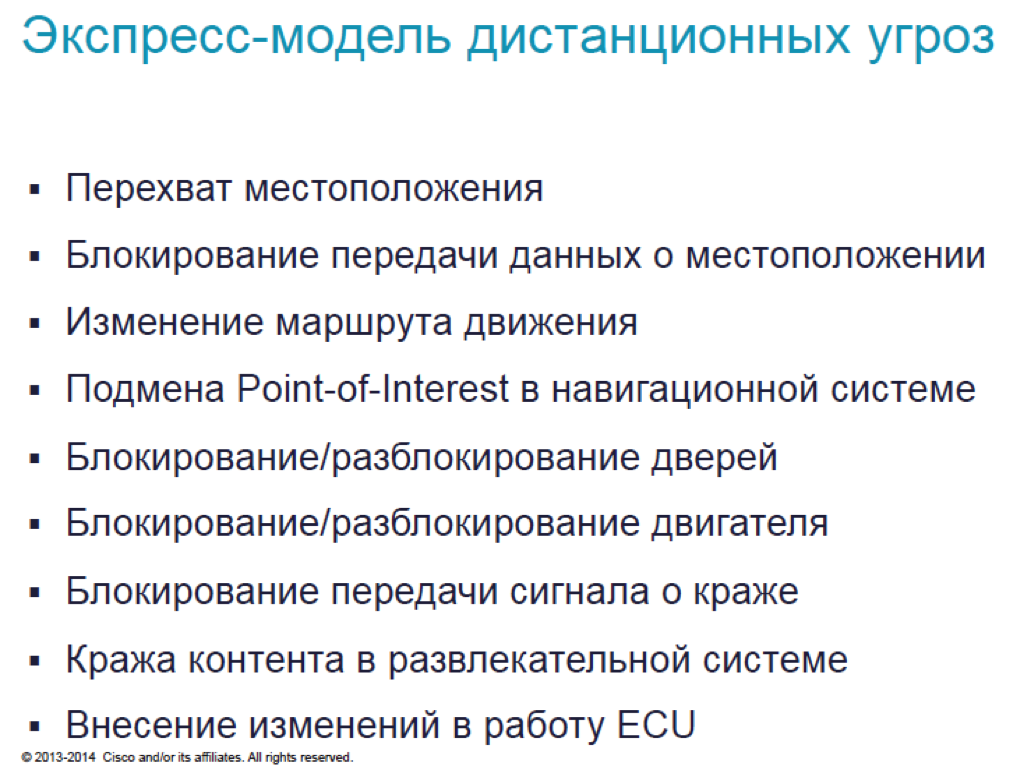

6. Составляйте модели угроз

Составляйте исчерпывающий список угроз для вашего объекта и продумывайте всю архитектуру безопасности объекта, управлять которым будет ваш продукт.

Пользуясь случаем, хочу поблагодарить Алексея Лукацкого из компании Cisco за его презентацию о безопасности умных автомобилей. Она помогла мне в свое время учесть несколько очень важных моментов. Вот, как выглядит карта угроз для современной машины.

Презентацию полностью можно посмотреть тут.

Фото: Shutterstock.

Нашли опечатку? Выделите текст и нажмите Ctrl + Enter

Популярное

Налог на прибыль организаций

Материалы по теме

-

Пройти курс «Как управлять командой»

- 1 Связанных с Россией хакеров обвинили в использовании уязвимостей Mozilla и Windows Для этого они применяли «нулевой клик» 27 ноября 07:53

- 2 Хакеры научились удаленно клонировать банковские карты через смартфоны с NFC Это может происходить незаметно для пользователя устройства 27 августа 17:52

- 3 Эксперты рассказали, как киберпреступники могут завладеть личными данными владельцев смарт-часов С помощью смарт-часов хакеры могут отслеживать местоположение и перехватывать пароли 31 января 20:28

- 4 Самую ценную информацию россияне хранят в фотогалереях своих смартфонов — исследование А также в мессенджерах и истории браузера 18 января 13:00